Wat is Network Access Control

Een bijdrage van R. Hoeijmakers en B. Hermkens

Weet je eigenlijk wie er allemaal ronddwaalt in jouw LAN?

Laat jij gebruikers zomaar je (W)LAN binnenkomen zonder enige vorm van controle? Laat jij ze binnen komen zonder te kloppen?

Firewalls beschermen je voordeur tegen de kwade buitenwereld, maar wie houdt de achterdeur van jouw (W)LAN in de gaten? Vaak hebben WLAN’s een wachtwoord ter bescherming, maar is dat voldoende? En het LAN... Zit daar dan ook een wachtwoord op?

Wat is NAC?

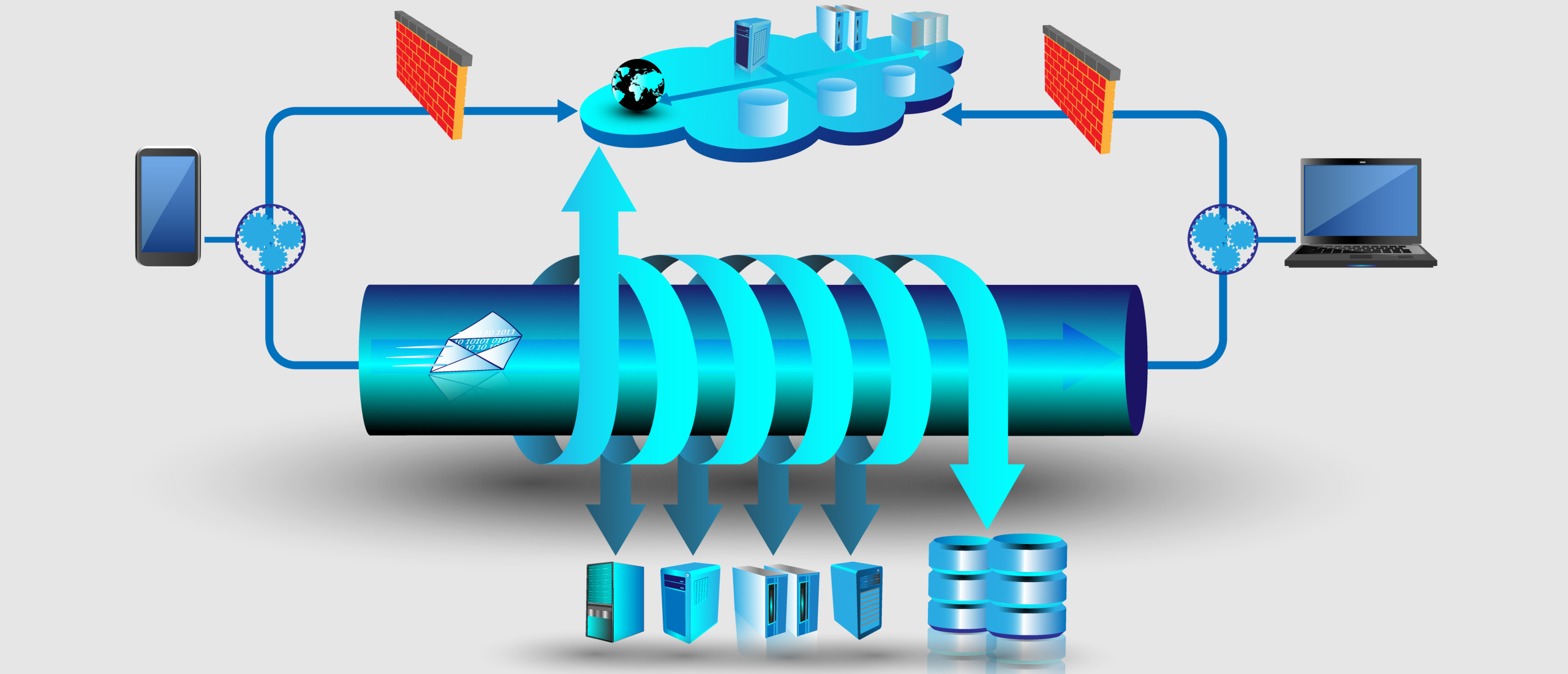

Network Access Control (NAC) houdt jouw achterdeur goed in de gaten. Hiermee controleer je wie er een directe verbinding maakt met jouw netwerk, wat ze daar doen en of dat je eigenlijk wel wil.

Een dedicated NAC server richt je in door daarop je policies te beschrijven en in te stellen. Dit kan een fysieke server of een cloud oplossing zijn. Met die policies bepaal je precies wie er op jouw netwerk mag komen, via het WLAN maar ook als ze direct een kabel inprikken.

Met NAC kan je bepalen wat er mag, maar ook precies zien wie er zich op jouw netwerk bevindt en welke activiteiten ze uitvoeren. Alles wordt gelogd voor analyse. De policies bepalen of ze überhaupt zo ver komen.

Een voorbeeld mbt BYOD: Iemand met eigen laptop wil inloggen op jouw WiFi gastennetwerk en meneer wil dat zonder actieve virusscanner op zijn device. Met behulp van NAC kan je voorkomen dat een dergelijke ’compromised’ device of ongenode gast verbinding kan maken met jouw WiFi-netwerk. Zelfs al is het je gasten netwerk, zulke security risks wil je waarschijnlijk niet op je WiFi-netwerk hebben en kun je dus ook daadwerkelijk voorkomen.

NAC werkt dus als beveiligingsbeambte bij de personeelsingang. Bij het koppelen aan het lokale netwerk wordt gecontroleerd wie je bent, wat je gebruikt (b.v. Laptop) en of dit apparaat aan bepaalde beveiligingseisen voldoet. De beambte bepaalt dan of je wel of niet naar binnen mag. Word je niet toegelaten, dan kun je verder niets op het netwerk doen. Het hekje gaat dan voor jou niet open.

Waarom is NAC zo belangrijk?

Ik heb toch een firewall, heb ik dan nog meer nodig? Jazeker! De firewall kijkt niet naar die personeelsingang. Die is direct gekoppeld aan het internet en aan interne segmenten. De mogelijke bedreigingen vanuit het internet worden als het goed is buiten de deur gehouden. En ja, firewalls kunnen ook interne segmenten afschermen, dat klopt helemaal. Maar de firewall kan alleen verkeer van reeds gekoppelde apparatuur blokkeren. Dan is die apparatuur dus al actief op jouw netwerk. De firewall kan niet voorkomen dat iemand die koppeling maakt.

Dus als iemand een laptop aan het WLAN of LAN koppelt heb je meestal bij het WLAN nog een wachtwoord maar bij het LAN alleen een kabel nodig. Heel veel mogelijke boosdoeners komen in de vorm van laptops, tablets en zelfs telefoons binnen op jouw lokale netwerk. Die apparaten hoeven helemaal niet langs de firewall om die verbinding te kunnen maken. Vaak is de eigenaar van zo’n apparaat zich er niet eens van bewust als er malware of virussen op staan. Dan is alleen een wachtwoord op het WLAN nog steeds onvoldoende bescherming, want de nietsvermoedende gebruiker vult het wachtwoord echt wel in en dan kan de malware zijn gang gaan.

Dat noemen we dus een achterdeur. Omdat we een mooie firewall bij de voordeur hebben wordt die vaak vergeten, maar zeker met zelf meegenomen apparatuur is het risico significant.

Network Access Control is dé bescherming van jouw enterprise (W)LAN-omgeving. Hiermee wordt ook dat directe koppelen en dus de achterdeur dicht gehouden. NAC is een van die vele lagen van jouw IT Security om kwaadwillende elementen buiten jouw netwerk te houden.

Zonder NAC staat de achterdeur van jouw (W)LAN wagenwijd open, waardoor zowel the good, the bad als the ugly binnen kunnen komen.

Access control met NAC

De door jou vertrouwde gebruikers, laptops, thermostaten, sensoren, IoT, printers mogen zich begeven op jouw LAN. Maar dan wel met gepaste restricties per type device. Hier kun je met NAC heel exact bepalen (en beperken) wie wat mag op jouw netwerk. Dit kan per gebruiker, maar ook op andere manieren worden bepaald.

Voorwaarden waarop je jouw policies baseert en inricht kunnen zijn:

- Per type apparaat:

- Welk type apparaat heeft wel/geen toegang tot jouw (W)LAN

- Welk type apparaat mag vanaf jouw (W)LAN naar andere interne netwerk segmenten

- Welk type apparaat mag vanaf jouw (W)LAN naar het internet

- Welke overige restricties in communicatie gelden er voor diverse soorten apparatuur

- Apparaat beveiliging

- Minimum eisen voor antivirus of andere beveiligingssoftware

- Minimaal vereiste software versie (en zelfs patch level) van beveiligingssoftware

- Geen virusscanner = geen toegang –> meteen door naar speciaal quarantaine deel van het netwerk

- Operating System:

- Welk OS is toegestaan - bijvoorbeeld Linux of Windows wel, maar een ander OS niet

- Minimale vereiste versie van het betreffende OS - bijvoorbeeld geen Windows XP

- Identity

- Bepaalde personen of groepen gebruikers krijgen bepaalde rechten wel of juist niet toegewezen

Je kan het helemaal zelf categoriseren, dus bedenk goed wat wel toegang binnen jouw (W)LAN mag hebben.

Wat wil je uitsluiten?

Wat wil je binnen je netwerk toestaan en tot hoe ver?

Voorbeeld:

Voor een geslaagde aanval wil een hacker over het algemeen een device in jouw netwerk overnemen. Stel jouw thermostaat is niet meegenomen in je cyberpolicies en daardoor kwetsbaar, dan biedt dat device een prachtige manier om te hacken en van daaruit toegang te hebben tot jouw LAN en verder.

Met behulp van NAC zorg je voor beperkte bewegingsvrijheid vanuit zo’n thermostaat. Daardoor kan via de thermostaat bijvoorbeeld niet zomaar naar een bepaalde server omgeving worden gecommuniceerd en is het potentieel voor schade flink beperkt.

Met name IoT en IoMT devices zijn kwetsbaar voor hack aanvallen. Ze hebben vaak te beperkte security features om hack aanvallen af te slaan. Mocht er vanuit jouw thermostaat toch bepaald (ongewenst) gedrag of verkeer ontstaan, dan kan een management oplossing als Armis Centrix dit detecteren.

Over Armis in een andere blog later meer, eerst nog even verder over NAC.

Zonder ZTNA geen compleet NAC

Als je het echt goed wilt doen, is Zero Trust Network Access (ZTNA) de kers op de NAC taart. Waar NAC bepaalt of je toegang krijgt, bepaald NTNA heel precies met welke resources je kunt communiceren. Ok...dus... Dat lijkt bijna hetzelfde toch?

Je hebt gelijk. Opnieuw:

NAC bepaalt of je direct op het netwerk in kunt prikken, bedraad of draadloos. Daarnaast kan NAC bepalen naar welke IP adressen of netwerk segmenten je kunt communiceren. Er wordt met NAC dus gekeken naar het netwerk deel van communicatie; Met welke devices mag je verbinding maken.

ZTNA gaat nog een stapje verder. Hierbij krijg je niet zomaar toegang tot IP adressen of hele segmenten, maar worden specifieke applicaties en resources vrijgegeven. Als NAC je dus toestaat een bepaalde server te benaderen, zegt ZTNA of je een bepaalde applicatie op een server mag benaderen. ZTNA zou je dus op diezelfde server mogelijk alle andere toegang kunnen verbieden.

Dus NAC is die beveiligingsbeambte. Ben je daar voorbij, dan heb je in zekere mate vrij toegang tot een deel van het netwerk. Bij ZTNA krijg jij een persoonlijke bodyguard die je exact zegt wat je wel of niet mag doen... En je ook echt tegenhoudt als je daarvan afwijkt.

ZTNA installeer je op desktops en laptops. Daarvandaan wordt die exacte controle gedaan over waar je heen mag en wordt alles ook geregistreerd. Omdat de beveiliging zo exact wordt bepaald, wordt het nóg lastiger voor een eventueel besmette PC om vervelende dingen op het netwerk uit te voeren. Daarnaast is ZTNA zowel geschikt voor lokale gebruikers als remote (thuis) werkers.

NAC en ZTNA

NAC: Regisseren en registreren

NAC geeft je controle over wie via de achterdeur – dus niet vanaf het web - toegang heeft tot jouw netwerk. Je beslist wie er in je 'huis' mag rondlopen en welke 'kamers' ze kunnen betreden.

ZTNA: gecontroleerde resource access

ZTNA regisseert specifiek naar welke resources gebruikers wel of niet toegang hebben vanaf hun device, dus wat mag er precies worden aangeraakt in je 'huis'. Het vormt een aanvulling op NAC en voegt nog een extra laag beveiliging toe aan je netwerk.

Lagen van cyber security

Cyber security is altijd gelaagd. Er is niet maar één oplossing voor een optimale beveiliging, net zoals een goed afgesloten voordeur van jouw huis ook niet voldoende is. Je moet aan meerdere ‘lines of defense’ denken. Zorg ervoor dat jouw IT security bestaat uit meerdere lagen en dat je elke laag goed en bewust hebt ingericht.

Een aantal voorbeelden van cyber security lagen waar je aan kan denken zijn:

- Firewalls – natuurlijk Next Generation / UTM Firewalls

- Policies – jouw IT security kan alleen zo goed functioneren als de ingestelde policies.

- Slim ingericht netwerk – dankzij bijvoorbeeld segmentatie bouw je interne barrières

- Software – Zorg dat je tijdig patched. De meest recente softwareversie staat altijd op jouw netwerk en apparatuur geïnstalleerd

- NAC– De achterdeur van jouw LAN wordt goed in de gaten gehouden. Maar ook binnen jouw LAN komen gebruikers en devices niet zo maar daar waar ze maar willen

- ZTNA – secure access die een must is

- SIEM – van logbeheer tot active respons

- EDR – eindpunt beveiliging en detectie

- Armis – actieve agentless bescherming van alle (un)managed assets (IT/OT/IoT/ IoMT) waarop geen EDR kan worden geïnstalleerd

Bovenstaand overzicht is zeker niet compleet. Het geeft je alleen een idee van waar je aan kan denken en hoe gelaagd cyber security moet zijn.

Onthoud dus, bij cyber security is een gelaagde aanpak de sleutel tot een goed beveiligd netwerk.

Heeft een hacker toch jouw LAN weten binnen te komen ondanks jouw fanatieke firewall? Here comes the next line of defence – Network Access Control.

Implementeer NAC en ZTNA als krachtige tools om de integriteit van je (W)LAN te waarborgen en de 'ongewenste buren' buiten te houden. 🔒🌐

Neem contact met ons op: https://www.procyonnetworks.nl/contact/

Bekijk ook de rest van onze IT Security Blog reeks

Volg Procyon Networks op LinkedIn en vind wekelijks waardevolle informatie over cybersecurity en netwerktechnologie op jouw tijdlijn.