Wat is een SIEM?

Een bijdrage van Aart de Wit

Een Security Information and Event Management systeem, kortweg SIEM, is een oplossing waarmee jouw organisatie beveiligingsbedreigingen kan detecteren, analyseren en aanpakken vóórdat ze schadelijk zijn voor de bedrijfsvoering.

Een SIEM combineert zowel security information management (SIM*) als security event management (SEM**) in één security managementsysteem. SIEM-technologie verzamelt event log data van verschillende bronnen, identificeert activiteit die afwijkt van de norm met real-time analyse en onderneemt passende actie.

SIEM geeft jou inzicht in de activiteiten binnen jouw IT-netwerk. Daardoor kan je snel reageren op potentiële cyberaanvallen. Ook voldoe je aan nalevingsvereisten, zoals bijvoorbeeld het bijhouden van auditlogboeken gedurende een bepaalde periode.

De afgelopen tien jaar heeft SIEM-technologie zich ontwikkeld om bedreigingsdetectie en incident respons slimmer en sneller te maken met kunstmatige intelligentie.

Voordat we verder gaan over SIEM, verhelderen we voor de zekerheid een paar afkortingen:

* SIM – Security Information Management: Niet te verwarren met het chipkaartje in je smartphone. In de context van deze blog hebben we het over het proces van het verzamelen, opslaan en bewaken van logboekgegevens over gebeurtenissen en activiteiten voor analyse. Het wordt beschouwd als een uitgebreider proces voor de langere termijn.

** SEM – Security Event Management: is het proces van real-time bewaking en analyse van beveiligingsgebeurtenissen. Het geeft waarschuwingen om bedreigingen te adresseren, patronen te identificeren en op incidenten te reageren. In tegenstelling tot SIM kijkt het nauwkeurig naar specifieke gebeurtenissen die mogelijk verdacht zijn.

Waarom een SIEM?

Hoewel alle besturingssystemen logbestanden hebben, worden die bestanden opgeslagen op de host waar ze vandaan komen. In het geval dat een of meerdere systemen gecompromitteerd zijn, zijn de logs van deze machines wellicht niet meer te vertrouwen. Hackers kunnen immers logs aanpassen of delen ervan verwijderen. Je kan de host daarom niet meer vertrouwen.

Maar zijn de logs dat dan nog wel in orde?

De oplossing voor dit probleem is het verzamelen en aggregeren van logboeken op een centrale locatie, gescheiden van de host die ze heeft gemaakt. Jouw logbestanden zijn daardoor, in het geval van een compromis, een hardwarefout of een interne bedreiging, nog steeds intact en in een manipulatievrije staat.

Indien afgestemd en goed onderhouden, biedt een SIEM waardevolle mogelijkheden voor detectie van bedreigingen. In deze blog meer hierover.

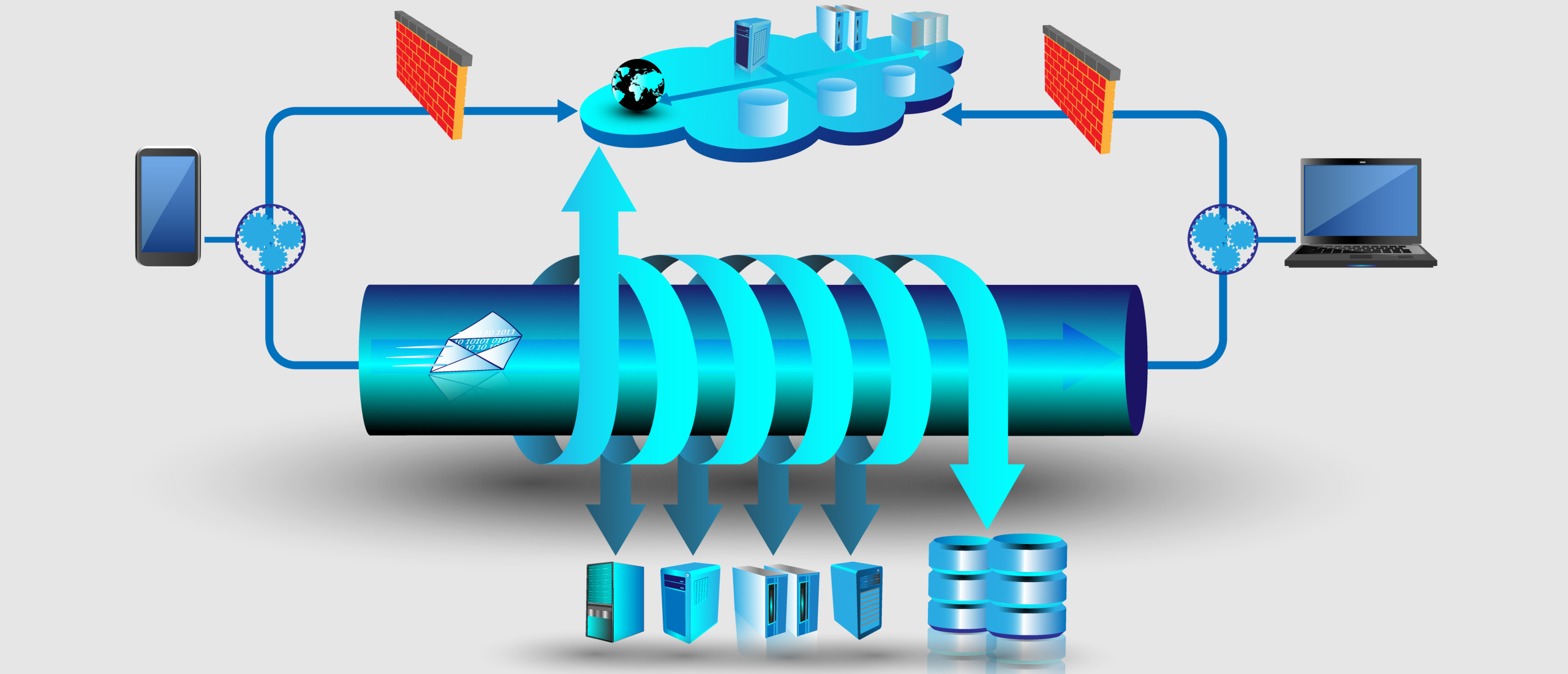

Hoe werken SIEM-systemen?

SIEM-systemen verzamelen, aggregeren en analyseren volumes aan data van de applicaties, netwerk apparatuur, servers, etc. en gebruikers van een organisatie in real-time. Hierdoor kan je aanvallen detecteren en blokkeren. SIEM-systemen gebruiken vooraf bepaalde regels om je te helpen bedreigingen te detecteren, waarschuwingen te genereren en bedreigingen te blokkeren.

SIEM-systemen kunnen op verschillende manieren worden opgezet met software geïnstalleerd op:

- een lokale server,

- hardware apparaat,

- virtueel apparaat of

- een cloud gebaseerde service.

Hoewel veel SIEM-systemen vooraf zijn geconfigureerd met een bepaald aantal waarschuwingen, dashboards en rapporten, moet je ze zelf nog wel aangepassen.

Een SIEM moet worden getraind in waar het precies op moet letten in een nieuwe omgeving. Dit kan een aanzienlijke hoeveelheid tijd in beslag nemen, waarbij een goede consultant wellicht je veel tijd kan besparen.

De kernfuncties van SIEM

SIEM-systemen kunnen variëren in mogelijkheden, maar bieden over het algemeen de volgende kernfuncties:

- Logbeheer: SIEM-systemen verzamelen grote hoeveelheden gegevens op één plek, organiseren deze en bepalen vervolgens of er tekenen zijn van een bedreiging, aanval of inbreuk.

- Gebeurteniscorrelatie: De gegevens worden vervolgens gesorteerd om relaties en patronen te identificeren, zodat potentiële bedreigingen snel kunnen worden gedetecteerd en aangepakt.

- Incidentbewaking en -respons: SIEM-technologie bewaakt beveiligingsincidenten in het netwerk van een organisatie en biedt waarschuwingen en audits van alle activiteiten met betrekking tot een incident.

SIEMS verwerken enorme hoeveelheden loginformatie. Al die informatie wordt geanalyseerd.

SIEM-systemen kunnen cyberrisico's beperken door bijvoorbeeld het detecteren van verdachte gebruikersactiviteiten, code-injectie, ransomware-aanvallen of DDoS-aanvallen.

Wat moet je loggen in een SIEM?

De reikwijdte van wat je moet loggen in een SIEM kan variëren, afhankelijk van je perspectief. Dit zijn de twee meest voorkomende:

Alles

Dit komt voort uit de gedachte, dat wat nodig is pas bekend is als het nodig is. Dus is het devies eerst alles opslaan, dan gaan we later zoeken en filteren. Hoewel dit toegang biedt tot alle mogelijke gegevens die nodig kunnen zijn, biedt het ook een grotere uitdaging als het gaat om de opslag, indexering en, in sommige gevallen, het verzenden van de gegevens. Als een commerciële oplossing wordt gebruikt, kan de licentieverlening ook afhankelijk zijn van het volume. Een groter volume betekent vaak ook hogere kosten.

Alleen wat je nodig hebt

In dit scenario worden technologische middelen veel minder verbruikt, maar het risico bestaat dat er iets wordt gemist. Wanneer je begint met een nieuw systeem voor het verzamelen en correleren van logboeken, kan je het beste langzaam beginnen met wat nodig is en daar vervolgens op voortbouwen.

In werkelijkheid wordt het antwoord op de vraag wat te loggen waarschijnlijk vooral bepaald door de kosten. Zijn de licentiekosten bepalend? Geef in dat geval de prioriteit aan het agressiever consumeren van logbestanden van belangrijke systemen met een hoog risico. Maar denk ook aan systemen die met externe netwerken te maken hebben.

Begin met systemen die al beveiligingslogboeken leveren, zoals IPS/IDS (inbraakpreventie- en detectiesystemen) en eindpuntbescherming (EDR). Nadat processen en procedures zijn gedefinieerd en gevolgd, kunnen andere logs zoals Windows, DNS, honeypots, applicaties en database worden toegevoegd voor een dieper inzicht in de infrastructuur.

Pinpoint jouw security risico’s. Geef prioriteit aan logbestanden van belangrijke systemen met een hoog risico. Denk vooral ook aan systemen die met externe netwerken te maken hebben.

Wat zijn SIEM-gebruiksscenario's?

Een SIEM kan helpen bij het verbeteren van bestaande Security Operations Centers (SOC's). Het kan ook werken als een verlengstuk van een klein beveiligings- of IT-team dat belast is met het detecteren en reageren op bedreigingen binnen jouw organisatie.

Configureer of bouw je een SIEM-platform goed dan kan je de detectie van bedreigingen automatiseren. Dit kan aardig wat beveiligingsvoordelen voor jouw organisatie bieden. Denk aan:

- Malwaredetectie en -controle, van eindpunt tot perimeter

- Grensverdediging, inclusief firewalls, routers, VPN's en andere netwerkbronnen

- Toegangscontroles, inclusief authenticatie, autorisatie en accounting

- Bewaking van het Acceptable Use Policy (AUP) beleid

- Beveiliging van applicaties

- Compliance- en auditgegevensvereisten, inclusief voor risicobeheer en rapportage

- Netwerk- en hostverdedigingen zoals IDS/IPS-waarschuwingen

- Bedrijfsintegriteit van netwerk- en systeembronnen

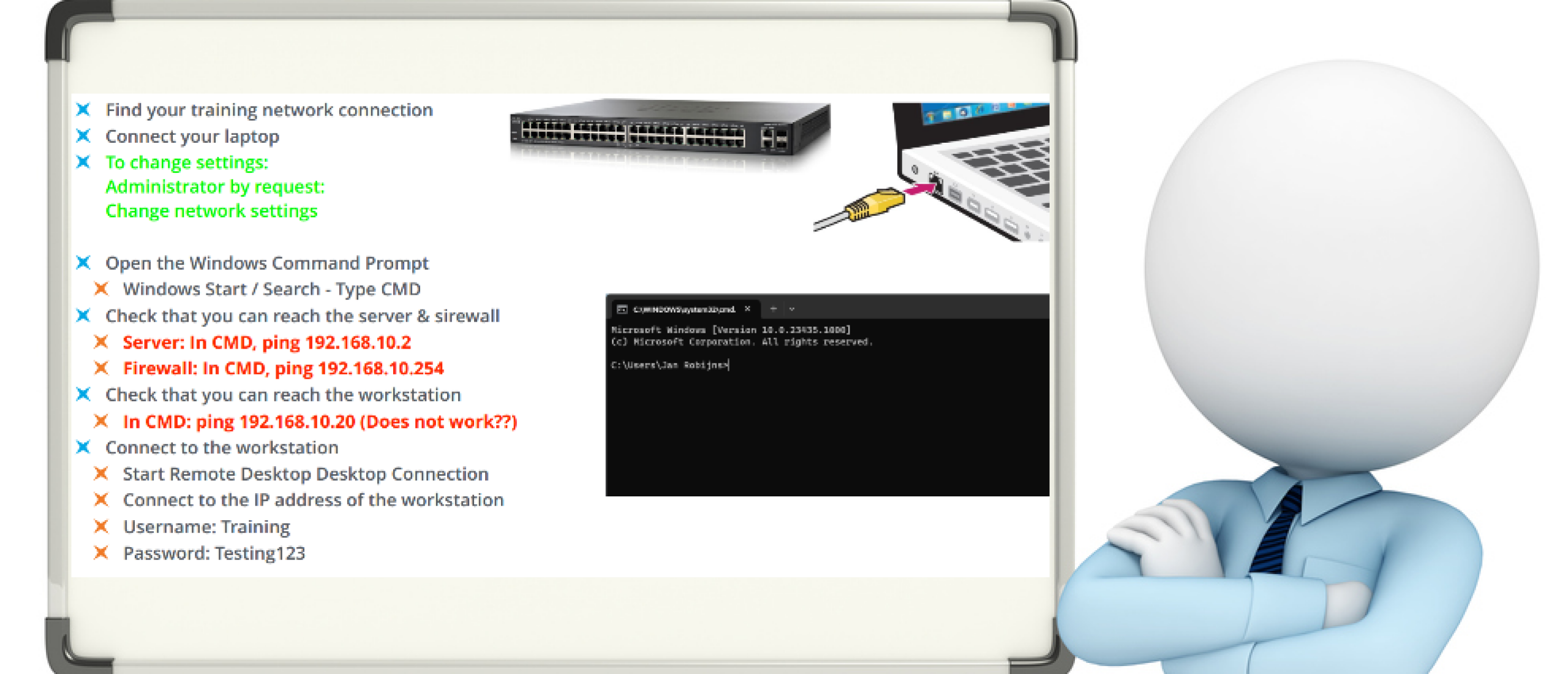

Hoe implementeer je een SIEM?

Bij de implementatie van een SIEM zijn de volgende stappen belangrijk:

- Voorafgaand aan de implementatie moet je inzicht hebben in wat wel en niet mag gebeuren op jouw netwerk, en welke problemen een SIEM naar verwachting zal helpen oplossen.

- Definieer de reikwijdte van de dekking – dit kan in eerste instantie overeenkomen met de nalevingsvereisten.

- Stel bedreigingsscenario's en gebruiksscenario’s vast. Koppel gebruiksscenario's aan verschillende niveaus van een algehele aanval om elk niveau van de kill-keten te helpen detecteren, waarschuwen en tegen te gaan.

- Definieer de prioriteit van bedreigingen. Doorloop elke geïdentificeerde bedreiging om prioriteit te geven aan wat zinvol is voor het specifieke netwerk waarop deze is geplaatst.

- Voer een proof of concept (POC) uit. Zorg ervoor dat de actieve regels en waarschuwingen van uw SIEM werken om je te helpen de interne veiligheid te versterken.

- Creëer een Record of Authority (ROA) – Dit document definieert waar jouw logs worden opgeslagen en hoe lang je elke log bewaart (bewaarperiode).

Tot Slot over SIEM

Weten wat er zich afspeelt in een ICT omgeving is belangrijk. Daarvoor is monitoring belangrijk. Op security vlak kijken we net even op een andere manier naar onze omgeving.

Daar waar we met conventionele monitoring willen weten hoe goed onze apparatuur functioneert, willen we op security vlak alleen weten waar we risico’s lopen.

Een SIEM vervult deze speciale rol door logging van alle mogelijke bronnen te verzamelen en analyseren. Toch blijft het een reactief systeem.

Ik herhaal: het blijft een reactief systeem.

Dat kleine zinnetje is van belang wanneer we verder kijken in deze security blog reeks, dus kom vooral terug voor meer.

Neem contact met ons op: https://www.procyonnetworks.nl/contact/

Bekijk ook de rest van onze IT Security Blog reeks

Volg Procyon Networks op LinkedIn en vind wekelijks waardevolle informatie over cybersecurity en netwerktechnologie op jouw tijdlijn.