VPN Kwetsbaarheden... Hoe zit dat nou precies?

Nieuwsberichten hebben soms de nare eigenschap dat ze alle informatie bevatten, maar de focus zodanig richten dat het onderwerp verdraaid binnenkomt.

Wat ik bedoel is dit: Kijk naar de volgende fictieve titel van een bericht: “Sneltrein van Utrecht naar Amsterdam zorgt voor problemen in de hoofdstad”.

Nou... Als ik dat lees denk ik automatisch dat die sneltrein op de een of andere manier de oorzaak is van de genoemde problemen. Maar is dat wel de echte reden? Misschien vervoert die trein zo af en toe een kudde criminelen die de hoofdstad onveilig maken. In dat geval zijn die criminelen de echte oorzaak en is de trein alleen hun transportmiddel geweest.

Als zo’n bericht dan verder vermeldt dat sneltreinen voortaan Amsterdam niet meer binnen mogen, is dat misschien wel heel kort door de bocht, toch?

Dit brengt ons bij het VPN nieuws: “Meer dan 50% organisaties last van VPN-gerelateerde cyberaanvallen”. Het artikel laat naar mijn mening niet zien wat nou exact de problemen zijn. Een (te) snelle lezer zou kunnen concluderen dat VPN’s dus onveilig zijn. Het artikel vermeldt immers dat die cyberaanvallen VPN-kwetsbaarheden uitbuiten. Dit wordt meerdere keren genoemd. Nou, dan zullen die VPN’s wel op de een of andere manier gehackt worden!

De ingrediënten zijn er allemaal, maar er wordt een compleet verwarrende taart van gebakken. Daarom probeer ik nu uit te leggen welke taart de juiste is.

VPN-kwetsbaarheden worden door cyberaanvallen steeds vaker uitgebuit. Waardoor komt dat? De bron hoeft niet jouw VPN te zijn, maar wel wat er doorheen gaat.

VPN-kwetsbaarheden worden door cyberaanvallen steeds vaker uitgebuit. Waardoor komt dat? De bron hoeft niet jouw VPN te zijn, maar wel wat er doorheen gaat.

VPN’s zijn niet inherent onveilig. Ze worden niet opeens gehackt of zoiets. Je hoeft ze ook niet direct het spreekwoordelijke raam uit te gooien. Dus wat is er dan écht aan de hand?

Nou, ik ben blij dat je dat vraagt:

Wat is een VPN?

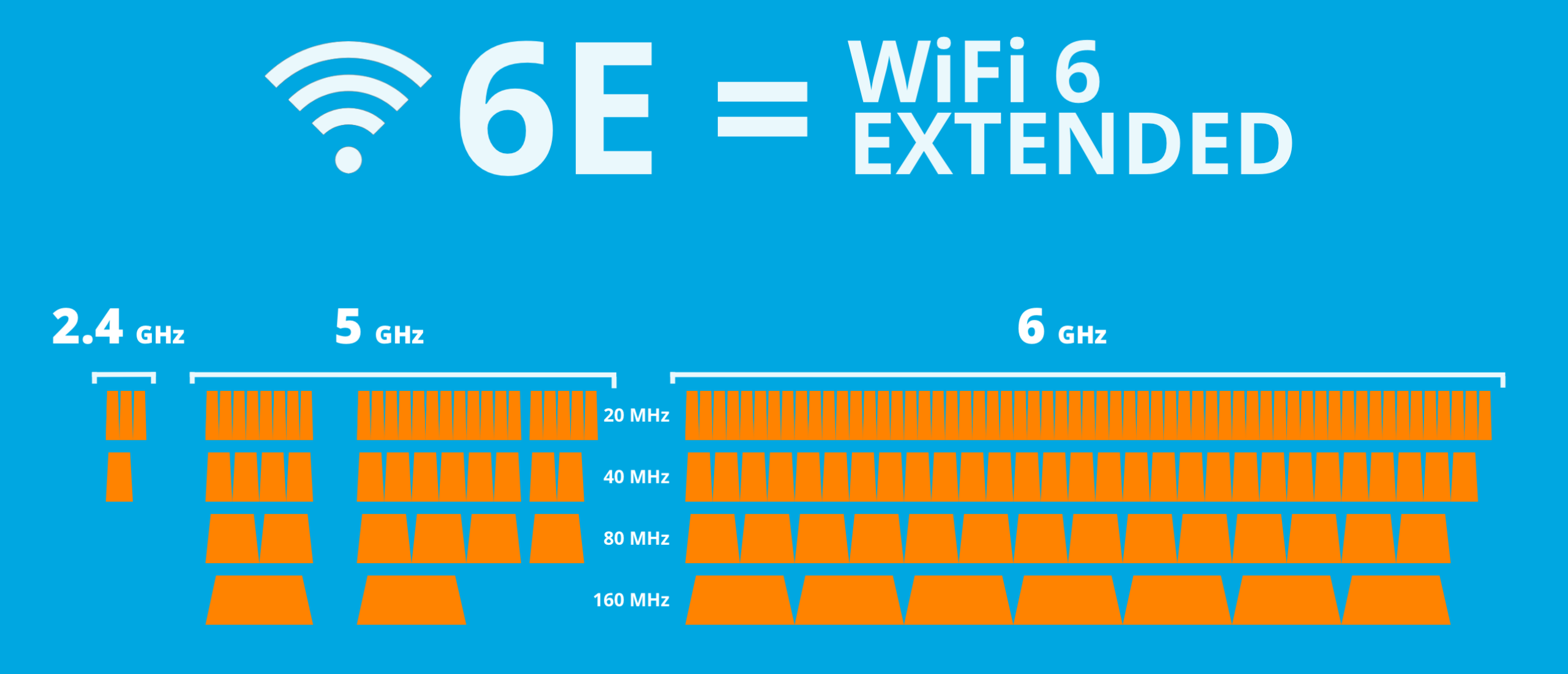

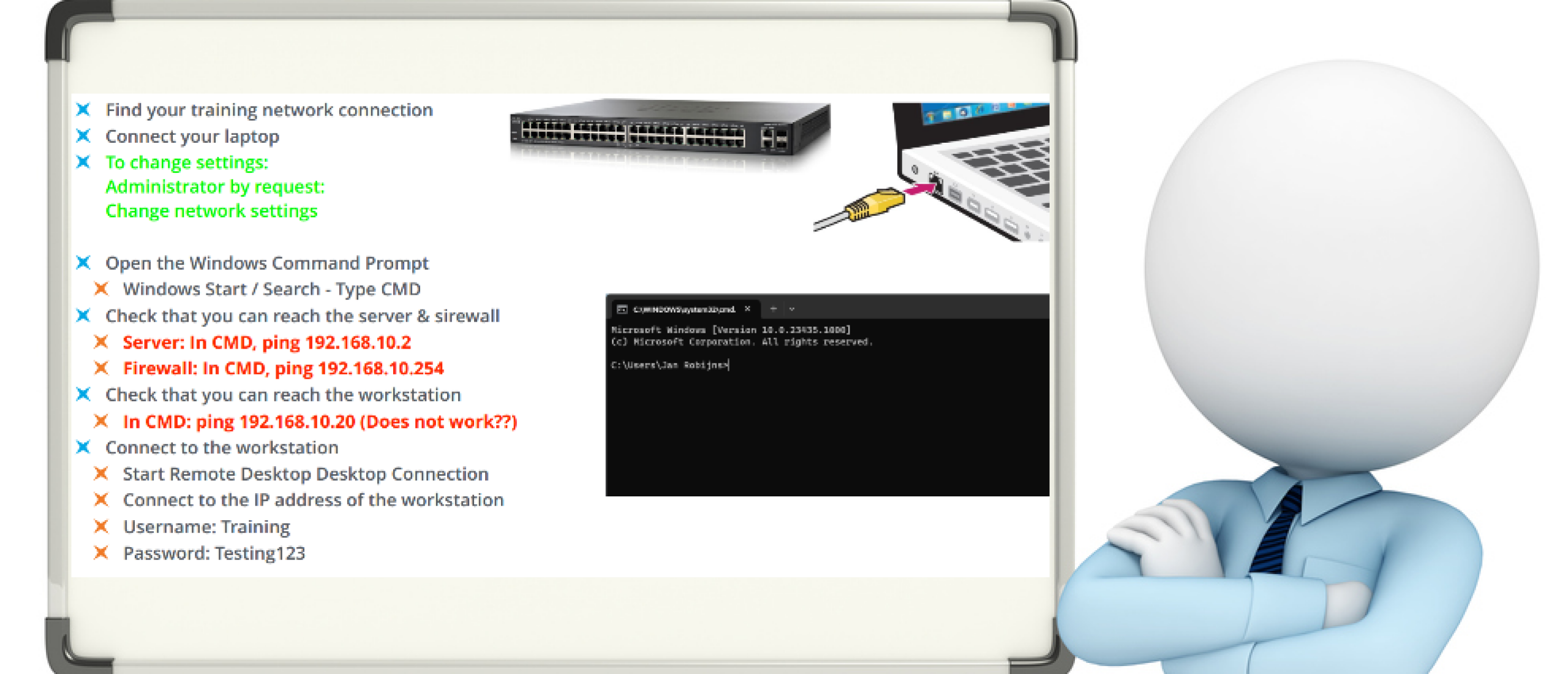

Voor de duidelijkheid: Een VPN creëert een verbinding tussen twee machines. In de context van dit artikel zijn het meestal werkplekken van mensen thuis (laptop of desktop) naar een firewall of VPN concentrator bij een bedrijf. Die verbinding is versleuteld, of zoals wij nerds graag zeggen ‘encrypted’. Klinkt gewoon beter. Er wordt dus een beveiligde (hé, nog een term!) verbinding gemaakt tussen jouw PC thuis en het bedrijfsnetwerk.

Het is absoluut mogelijk om zo’n VPN zodanig te configureren dat het net is alsof je direct met jouw PC in het bedrijfsnetwerk zit. Daardoor is het net alsof je op kantoor bent. Bedenk dan wel dat jouw PC opeens een zwakke plek voor het bedrijfsnetwerk is.

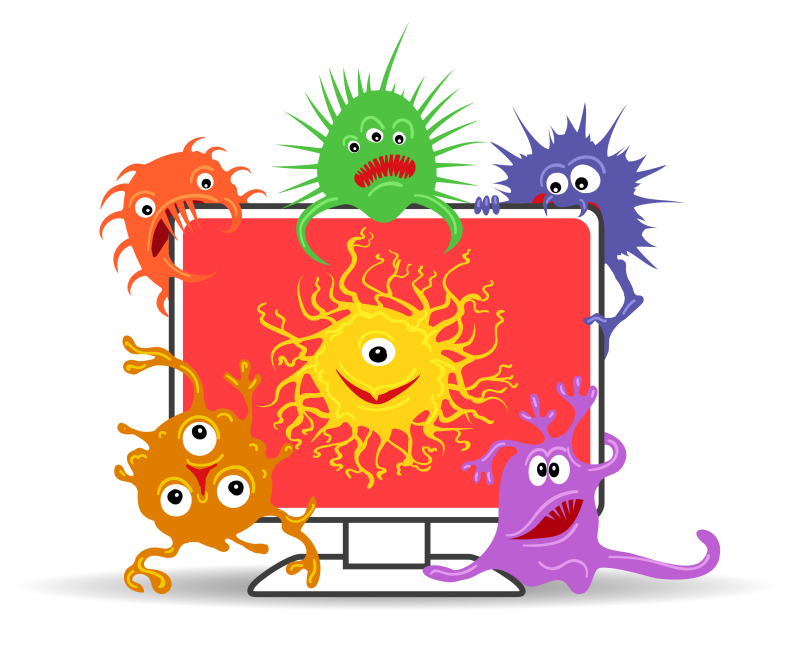

Het probleem is dat jouw organisatie niet 100% kan controleren wat jij met die PC doet als je thuis bent. Download je spelletjes? Mogen jouw kinderen ermee het internet op? Lees je privé mail? Erger nog, misschien mag jij wel een VPN client op jouw eigen PC zetten. Dan maakt een PC waar het bedrijf absoluut geen zicht op heeft een directe verbinding met het bedrijfsnetwerk. Theoretisch kan ik dus een PC vol met digitale Covid direct in dat bedrijfsnetwerk koppelen onder het mom van ‘mijn pc is helemaal in orde’....en niemand die controleert hoe ‘in orde’ die PC daadwerkelijk is.

Niet de VPN, maar jouw PC is het probleem

Wat er dóór een VPN heen kan is dus het probleem. Daar zitten de mogelijke kwetsbaarheden. Net als die trein is zo’n VPN helemaal niet onveilig. Een VPN is echter wél een mogelijke ingang naar het bedrijfsnetwerk waar je niet zomaar virussen en malware doorheen wilt pompen. Net als die trein waar je misdadigers mee kúnt vervoeren. Dat betekent nog niet dat alle passagiers crimineel zijn, de trein zelf al helemaal niet.

De stelling is ook dat zo’n VPN wagenwijd open staat en al die lelijke virussen er ongehinderd doorheen kunnen. Ook dat is (hopelijk) nergens meer het geval. Als je het goed doet, behandelt jouw firewall elke VPN verbinding net zo kritisch als een internet verbinding. Ervaren beheerders snappen al jaren dat die VPN verbinding voor de thuiswerker misschien wat meer ongenode gasten een mogelijke ingang biedt. Daarom worden ook voor VPN verbindingen alle firewall features aangezet om virussen en hack aanvallen te stoppen.

Jouw VPN kan nog zo secure zijn. Als jouw pc of laptop dat echter niet is kan VPN een mooie tunnel naar een hoop cyber problemen worden.

Jouw VPN kan nog zo secure zijn. Als jouw pc of laptop dat echter niet is kan VPN een mooie tunnel naar een hoop cyber problemen worden.

Is een VPN nou wel of niet kwetsbaar?

Nee. Ja. Nee. Jee?

Het nieuws legt wel iets bloot, maar het is minder dramatisch dan het in eerste instantie lijkt. VPN’s zijn niet inherent onveilig en ze kunnen goed beschermd worden, dat hebben we net gezien. Maar VPN’s gaan minder ver dan inmiddels mogelijk is. Wat bedoel ik daarmee?

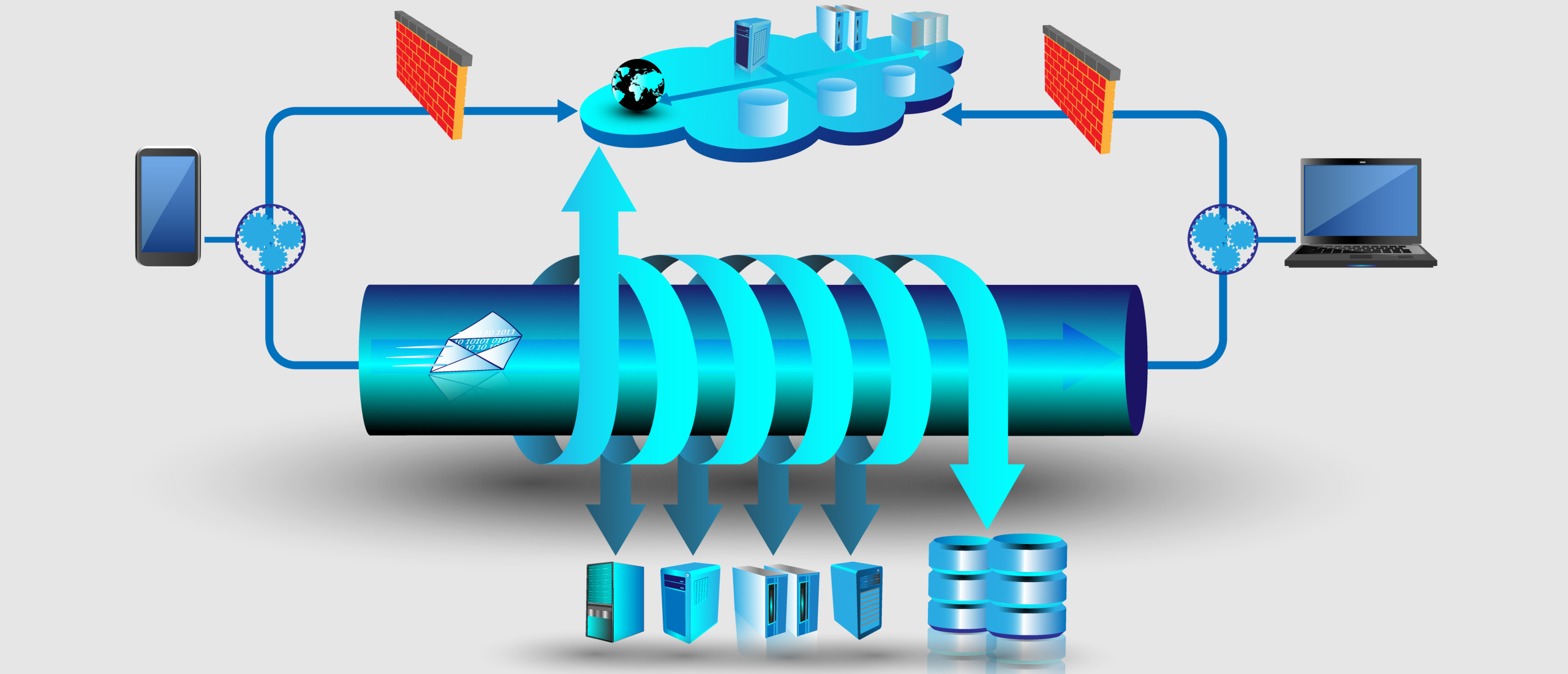

Bij een VPN wordt de toegang op netwerk niveau geregeld. Er kan dus worden geregeld dat je bij server 1 t/m 10 mag komen of bij segment X, Y en Z. Die toegang is er dan ook, dus toegang naar server 1 is ook echte toegang. Je hebt dan via die toegang binnen de regels van de firewall vrij spel.

Wat ik bedoel is dit: Als de firewall je door een VPN toestaat om naar een file server verbinding te maken zodat je bij ‘jouw bestanden kunt’, ziet die firewall niet of jij 1000 keer probeert een account te hacken. Je hebt die optie, want jouw toegang kan niet zo nauwkeurig worden beperkt. Ja, de firewall probeert allerlei digitaal ongedierte te blokkeren maar als het door de security check komt, sta je op het perron in Amsterdam. Je kunt dan nog best veel kanten op.

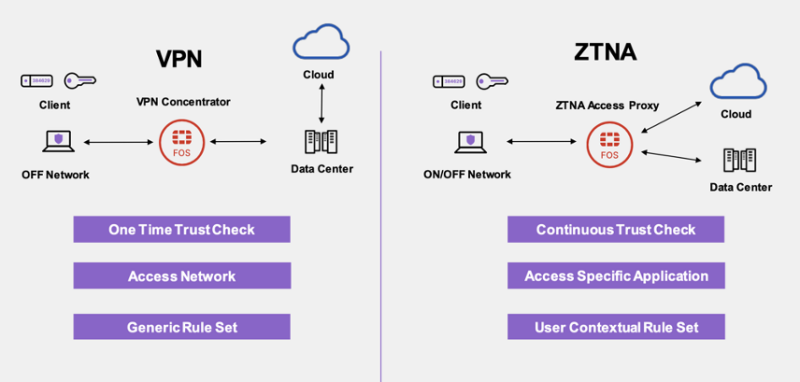

Het eerder genoemde artikel duidt op een ‘Zero Trust-architectuur’, die nóg verfijnder dan een firewall kan bepalen wat jij precies op dat bedrijfsnetwerk mag doen. Met Zero Trust Network Access (ZTNA) kun je aangeven met welke resources en applicaties een gebruiker verbinding mag maken. Je krijgt dus geen toegang meer tot een server, waar meerdere applicaties op draaien, maar tot één specifieke applicatie op die server.

Met Zero Trust Network Access (ZTNA) kun je aangeven met welke resources en applicaties een gebruiker verbinding mag maken. Bij ZTNA wordt per gebruiker en zijn of haar PC bepaald waar diegene heen mag op dat hele nauwkeurige niveau van applicaties en resources.

Met Zero Trust Network Access (ZTNA) kun je aangeven met welke resources en applicaties een gebruiker verbinding mag maken. Bij ZTNA wordt per gebruiker en zijn of haar PC bepaald waar diegene heen mag op dat hele nauwkeurige niveau van applicaties en resources.

ZTNA – Next level VPN

Als we praten over een VPN verbinding waar meerdere machines overheen kunnen communiceren, wordt het issue van beveiliging nog belangrijker omdat het dan meestal niet meer om één PC gaat. Een VPN tussen twee bedrijven kan bijvoorbeeld zorgen dat een hele groep gebruikers van de ene kant naar de andere kan communiceren. Hier zal de firewall waarschijnlijk alle gebruikers gelijk behandelen en dezelfde toegang geven. Alle gebruikers zitten in dezelfde trein met dezelfde bestemming.

Bij ZTNA wordt per gebruiker en zijn of haar PC bepaald waar diegene heen mag op dat hele nauwkeurige niveau van applicaties en resources. Die controles zijn zo nauwkeurig dat het prima mogelijk is dat een gebruiker in zo’n groep iets niet mag wat een collega wel mag. Individuele gebruikers moeten ook aantonen dat ze toegang mogen hebben via authenticatie. Bij een traditionele VPN wordt een verbinding opgezet en mag je (door een firewall) met z’n allen het netwerk op. Bij ZTNA heeft iedereen dus zijn eigen coupé en bestaat het concept van een gezamenlijke verbinding helemaal niet meer. Eigenlijk hebben we allemaal onze eigen, op maat gemaakte trein.

Conclusie – Hoe secure is een VPN verbinding?

Het artikel raakt dus het valide punt dat een VPN minder nauwkeurig kan bepalen wie er welke toegang tot het bedrijfsnetwerk heeft dan nieuwe Zero-Trust technieken. Die technieken zijn absoluut de moeite waard en maken (remote) access absoluut veiliger.

Dat VPN’s niet veilig zijn en dat ook niet zouden kunnen zijn is niet waar.

De cyber security van jouw VPN hangt er mede af van hoe goed je firewall is ingesteld en of je ZTNA hebt ingezet.

Eens goed naar jouw NAC, ZTNA en VPN infrastructuur laten kijken?

Neem contact met ons op: https://www.procyonnetworks.nl/contact/

Bekijk ook de rest van onze IT Security Blog reeks

Volg Procyon Networks op LinkedIn en vind wekelijks waardevolle informatie over cybersecurity en netwerktechnologie op jouw tijdlijn.