IT-Security: Ook een kwestie van een slim ingericht ICT-Netwerk

IT-Security: Ook een kwestie van een slim ingericht ICT-Netwerk

Alles is te kraken en alles is voldoende bereikbaar om dat kraken mogelijk te maken. Maar gelukkig kunnen we het hackers wel moeilijk maken. Hoe doen we dat zelf... thuis?

Iedereen weet dat als jij rolluiken hebt en de buren niet, een inbreker liever naar de buren gaat. Datzelfde effect heeft een hond, goede verlichting of een heel gemeen kijkende camera. De moeilijkheidsgraad moet voor een hacker te hoog zijn om de mogelijke buit interessant te maken.

Daarnaast houden we nog een waardevolle les in de gedachten: ‘Plan for the best, prepare for the worst’. Zorg ervoor dat áls je toch gehackt wordt, de schade zo beperkt mogelijk blijft. Is data het ‘goud’ waar de hackers voor gaan? Dan zorg je natuurlijk voor goede back-ups. Drijft beschikbaarheid van de netwerk omgeving jouw core business? Dan zorg je voor snelle recovery, redundantie en misschien zelfs een hele back-up site.

Oh ja, back-ups maken – eerst daar iets over. Een tip.

Over back-ups heb ik nog een kort verhaal.... Met een moraal:

Heel lang geleden in een land dat sindsdien vergeten is bij een relatie waarvan ik de naam echt niet meer weet, begon dit verhaal....

Deze relatie had een gerenommeerde partij ingehuurd voor hun ‘disaster recovery’. De bedoeling was dat bij een calamiteit een enorm aantal servers waar de primaire bedrijfsprocessen op draaiden binnen zeer korte tijd weer zou kunnen werken. Let wel, een calamiteit in deze context betekent een grote brand of een vliegtuig dat op jouw dak landt. De servers zijn in elk geval ‘technisch afgeschreven’. Er is dus een alternatieve oplossing nodig.

De basis van de disaster recovery bestond uit het maken van back-ups die dagelijks naar een alternatieve locatie werden vervoerd en daar op een alternatieve infrastructuur beschikbaar werd gemaakt. In het geval van een calamiteit zou die alternatieve infrastructuur op zeer korte termijn de functie voldoende kunnen overnemen om het bedrijf door te laten werken. Dit systeem moest worden getest.... En getest.... En oh ja! Getest.

In ieder geval werd één aspect absoluut serieus genomen: Er werd getest. De moraal van het verhaal is dat het maken van back-ups een uitstekend plan is. Maar test de kwaliteit van de back-ups ook. Zorg ervoor dat je back-ups ook weer terug te zetten zijn en dat je back-ups ook echt goed werken. Deze procedure is minstens even belangrijk als het maken van de back-ups. Geloof me, de woorden ‘de back-ups waren corrupt’ hoor ik naar mijn smaak iets te vaak.

Begin bij de basis; het netwerkdesign

- Alles is te kraken

- Uiteindelijk is alles bereikbaar voor hackers, malware, etc.

- Er is een plan nodig voor als het ergste gebeurt

Deze belangrijke vragen moeten je dus eerst beantwoorden:

- Wat is jouw ‘goud’? Wat mag je echt niet kwijt raken?

- Denk hierbij aan data, dienstverlening, ons primaire product

- Hoe lang mag in het ergste geval jouw ‘goud’ onbeschikbaar zijn?

- Hoe lang mag het dus duren voor je weer helemaal operationeel bent?

- Wat heb je er voor over om de beveiliging zo goed mogelijk te maken?

- Hoeveel geld en mankracht (en dus weer geld) geef je uit aan beveiliging?

Laten we heel duidelijk zijn: Als mijn maximale schade door verlies van al mijn ‘goud’ €10k is, wil ik misschien geen €200k aan beveiliging uitgeven. Ook hier moeten we een compromis vinden.

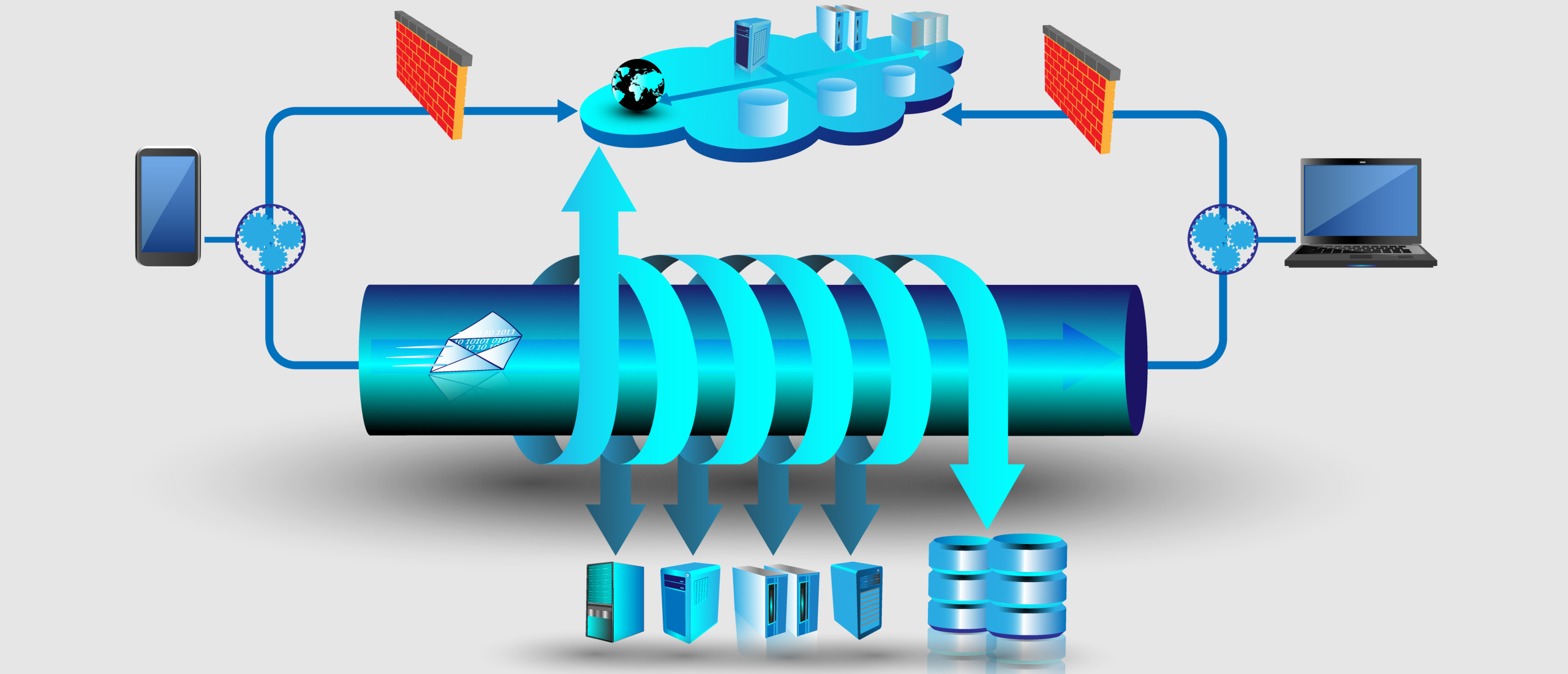

Er zijn diverse middelen die je kan inzetten om het risicoprofiel van jouw ICT-netwerk zo klein mogelijk te maken. Begin bij de basis; het netwerkdesign. Een veilig huis begint immers ook bij het ontwerp van de architect, daarna kijk je naar een geschikte alarminstallatie en zoek je een grote hond.

Slim Design – kleine attack surface

Je kunt over de Amerikanen zeggen wat je wilt, ze zijn goed in het bedenken van mooie termen. De ‘attack surface’ of aanvalsoppervlak (zie je, het Engels is mooier) bestaat uit alle mogelijke ingangen - in de ruimste zin des woords – die een hacker heeft om aan te vallen. Dit is breed.. Heel breed. Eet deze olifant dus op zoals elk weldenkend mens dat zou doen... In kleine stukjes. In het ontwerp gaan we hier mee beginnen. Bepaal eerst wat het netwerk moet kunnen, nu en in de toekomst:

- Snel

- Betrouwbaar

- Schaalbaar

- Eenvoudig toegankelijk voor gebruikers

- De beveiliging moet voor gebruikers werkbaar zijn

Zeker in organisaties waar het netwerk niet de core business is, dient het netwerk alleen ter ondersteuning van de primaire bedrijfsprocessen. Daardoor ‘moet het gewoon werken’ en vooral zonder al teveel poespas. Als je het gebruikers te lastig maakt in jouw pogingen om het netwerk goed te beveiligen, gaan de gebruikers omwegen bedenken. Je kan niet vragen om 45-karakter passwords en een speciale geurkaars bij elke inlogpoging. Het moet vlot en eenvoudig gaan. De tolerantie van jouw gebruikers is een enorm belangrijke factor in de beveiliging. De aanpak moet dus slim en organisch zijn. De logica moet er als het ware vanaf druipen.

Een slim design dus, met een kleine ‘attack surface’.

Segmentatie van IT-infrastructuur

De meest voor de hand liggende is segmentatie. We zetten de paus niet in de gevangenis en zo zetten we ook niet alle apparatuur in één netwerk in de hoop dat ze niet met elkaar gaan vechten. Maak groepen waarin de apparatuur en dus de gebruikers een gelijksoortig risico opleveren. Dit lijkt een no-brainer, maar in de praktijk blijken nog steeds teveel IT-netwerken niet tot onvoldoende te zijn gesegmenteerd.

Bij segmentatie loopt de indeling vaak parallel aan functionaliteit, zoals:

- Productieapparatuur (machines die jouw product maken)

- Camera’s

- Klimaatbeheersing

- VoIP

- Gasten WiFi

- Personeel

- Servers

- Afhankelijk van de omvang en functie verder onderverdeeld

- Cloud

- Apparatuur

- Diensten

- Monitoring en beheer

- Beheer door externe partijen

- DMZ

Natuurlijk is dit geen volledige lijst, het gaat hier om de aanpak.

Welke segmenten passen in mijn IT-omgeving?

Een belangrijke vraag die je zelf moet gaan beantwoorden – Welke segmenten passen in mijn omgeving? Productie apparatuur, camera’s en klimaatbeheersing zijn mooie voorbeelden van apparatuur die je eigenlijk helemaal niet aan een netwerk wil hangen. Zij hebben altijd zonder gekund en nu moeten ze opeens mee spelen met de rest? Waarom?

Deze ‘houding’ is terug te vinden in machinerie om vrachtwagens te bouwen, medische apparatuur, camera’s en absoluut ook klimaatbeheersing.

De firma’s die deze spullen bouwen hebben 5 voor twaalf te horen gekregen dat er ook nog een netwerk aan gekoppeld moet worden en zijn uit alle macht PC-componenten in een lege ruimte gaan proppen in de hoop dat het ergens vast blijft zitten. Wij zien zelden een doordacht design bij deze groep apparatuur. Helaas geldt dit overigens ook vaak voor de beheer partijen voor deze apparatuur. De apparatuur en hun ouders eisen dat er bepaalde communicatie mogelijk moet zijn en dat hebben we dan maar in te passen.

Bij klimaatbeheersing zien we vaak een stalen gezicht dat vraagt om een krater in de firewall die een RDP-sessie vanuit elk willekeurig IP-adres naar ‘hun’ apparatuur mogelijk maakt. VoIP apparatuur van fabrikanten die oma nog herkent, wordt zonder blikken of blozen als DHCP-server en default gateway ingesteld want ‘zo doen wij dat altijd’.

Daar kan je iets van vinden en zelf een beetje boos over worden. Maar als je bij de 20e fabrikant dezelfde problemen tegenkomt, moet je misschien een andere oplossing bedenken. Deze apparatuur gaat dus in de gevangenis. Hele duidelijk grenzen voor wat er gecommuniceerd mag worden en waarheen. Geen verbindingen naar de rest van het netwerk. Bezoekuren voor de beheerpartij worden streng geregeld.

Je moet wel, want het probleem is tweeledig:

- Als deze apparatuur wordt gehackt, heb je een probleem. In veel gevallen kunnen primaire bedrijfsprocessen worden ontregeld of (denk aan de camera’s) privacy worden geschaad.

- Zelfs de kleinste thermostaat is tegenwoordig een volwaardige computer. Daarmee zijn het ook prima apparaten om verdere schade mee te veroorzaken.

Er is een stroming van apparatuur die gelukkig is ontwikkeld door mensen die al eerder een ICT-netwerk hebben gezien (b.v. moderne VoIP). Deze VoIP leveranciers hebben met hun design al rekening gehouden met een netwerk. Ze hebben daardoor meestal beter nagedacht over hoe een apparaat in een IT-netwerk moet functioneren. Deze apparaten gedragen zich vaak beter, maar nog steeds blijft scheiding absoluut verstandig.

Gasten WiFi en Bring Your Own Device (BYOD)

Tegen beide groepen is destijds fel geprotesteerd. Maar ze hebben hun zin gekregen. Als ik ergens op bezoek ben, mag ik verwachten dat de gastheer mijn internetverbinding regelt. Sterker nog, als hij WiFi praat, vind ik dat mijn ongevaccineerde laptop echt wel FarmVille moet kunnen spelen als ik in de lobby zit te wachten. Dus de ongemaskerde, hoestende telefoons, laptops en tablets met een drugsprobleem moet je een plek geven.

Tuurlijk! Kom maar binnen hoor. Koffie erbij?

Geef deze machines hun eigen plekje en zorg dat ze heel goed worden afgeschermd van de rest van jouw ICT-netwerk.

Een eigen segment dus.

Apparatuur ingericht en beheerd door de eigen IT, hoe ga je daar dan mee om?

Hier zijn de risico’s als het goed is lager, dus niet achter virtuele slot en grendel, maar wel apart. De servers, meestal de plek waar we op z’n minst een deel van ons ‘goud’ hebben liggen zetten we ook apart. In ieder geval is onze invloed op deze groepen maximaal, dus dit hebben we redelijk onder controle. Dit geldt in iets mindere mate voor onze cloud infrastructuur. Het ‘ijzer’ wordt door een ander beheerd en daar draait onze software op. Je Cloud omgeving moet je dus ook echt als een apart segment zien én behandelen.

Het beheer van jouw omgeving is niet alleen enorm belangrijk, maar ook risicovol. We hebben het hier over firewalls, routers, switches, WiFi apparatuur en ook servers... Alle apparatuur die jouw netwerk draaiende houdt. Meestal hebben beheerders veel rechten op deze machines, dus de route ernaartoe moet geheim zijn en de communicatie zwaar beveiligd. Houd het verkeer van beheer compleet gescheiden van alle andere segmenten.

Beheer door externe partijen en dienstverlening naar buiten

Beheer door externe partijen moet voldoen aan jouw eisen en wordt uiteraard ook volledig gescheiden. Hier is het extra belangrijk dat de toegang tot jouw systemen verloopt op een manier die bij jou bekend is én gecontroleerd kan worden. Het mag nooit zo zijn dat je de voordeur op het nachtslot zet terwijl het kattenluik gewoon open staat. Deze wordt heel vaak onderschat, dus let echt goed op!

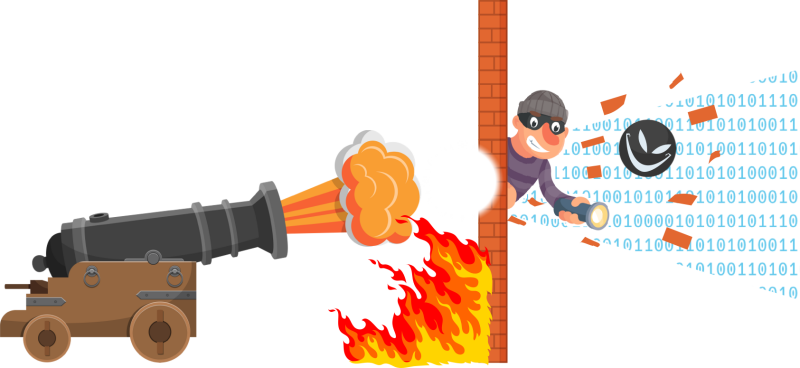

Een voorbeeld uit de praktijk: Bij een organisatie waar wij het complete netwerk beheren wilde de leverancier van het verwarmingssysteem graag externe toegang tot een beheercomputer van hun verwarmingssysteem. Hun ‘zo doen we dat altijd’ methode was een statische NAT translatie voor poort 3389 (RDP). Deze oplossing wordt ook wel Port Address Translation (PAT) genoemd. Het resultaat zou zijn dat hun beheer server door iedereen vanuit het Internet bereikbaar zou zijn.

RDP is een protocol waarmee de complete server kan worden over genomen, dus met alle tijd van de wereld zou een hacker vrij snel toegang krijgen tot die server. Vanaf dat moment kan de hacker allerlei tools op die server zetten en wederom op zijn dooie gemak van binnenuit de rest van het netwerk hacken. Dit is hetzelfde als met een kanon door de firewall schieten. Laat externe leveranciers nooit eisen dat je dit type gaten in jouw firewall moet blazen!

Segmenteren, segmenteren maar ook (data)communiceren

Voor de dienstverlening naar buiten heb je wellicht al een eigen ‘demilitarized zone’ (DMZ) waar je web servers of andere applicatie front-ends hebben draaien. Dit zijn de enige plekken waar je verkeer vanuit het hele Internet naar binnen toestaat. Je wil daarom een extra laag veiligheid inbouwen; Als een DMZ server wordt aangevallen, is er nog een hele dikke firewall deur die de DMZ van de rest scheidt.

Deze scheiding in segmenten is een uitstekende start. Iedereen in zijn eigen hokje en duidelijke regels voor communicatie naar de rest. Maar wacht... Communicatie naar de rest? De rest? Welke rest? Nou.... Een paar voorbeelden: De klimaatbeheersing kan misschien volledig worden afgeschermd van de rest van het netwerk, dat klopt. En wellicht vindt je camera’s aan het plafond prachtige accessoires, maar het zou zomaar kunnen dat de opgenomen beelden ook bekeken moeten kunnen worden. Dus na de scheiding die we net hebben bedacht, moet je de boel ook weer met elkaar laten communiceren. Toch water en brood voor de paus?

Segmentatie in volledig afgescheiden delen is vaak niet voldoende. Na het scheiden moet op gecontroleerde wijze communicatie mogelijk zijn naar andere delen van het netwerk. Maar.... Gecontroleerd dus. Een prachtige optie hiervoor zijn firewalls. Goed ingestelde firewalls.

Beveiliging van het IT-netwerk

Je hebt een slim ontwerp en jouw IT-infrastructuur is slim gesegmenteerd. Een goed begin van IT-security. Nu ga je die bewaker en de gemeen kijkende hond aan het werk zetten.

Bij een slim ontwerp hoort absoluut beveiliging:

- Firewalling

- Endpoint Detection and Response (EDR)

- Network Admission Conrol (NAC)

- Fysieke toegang

- Monitoring

EDR en NAC komen later uitgebreid aan het woord in deze blog. Dus ‘stay tuned’. Laat je nu eerst vermaken door Firewalling, NAC, fysieke beveiliging (oh ja, dat lees je goed) en monitoring.

Firewalling – een must in IT-security

We doen wat te vaak wordt vergeten: In ons eigen netwerk zetten we firewalls. Iedereen en zijn grootmoeder zet wel de een of andere firewall tussen de buitenwereld (het Internet) en hun eigen netwerk. Maar intern, in ons eigen netwerk, zetten we vaak routers of Layer-3 switches. Hier misstaat een firewall absoluut niet.

In sommige gevallen komen we er vanaf met een Access-list op een router, maar zeker voor de risicovolle segmenten zijn firewalls een ‘must’. Voor elk segment worden de risico’s bepaald, waarna de meest paranoïde beheerder de firewalls mag instellen. Ook hier weer met enig oog voor balans, maar liever een keer finetunen dan het kattenluik op een kier. Naar het Internet hadden we al een firewall, zo schat ik onze lezers gewoon in. Laten we het wel een goede firewall maken, dus we gaan voor Next-Generation Firewall (NGFW) of Unified Threat Management (UTM). Dit zijn de firewalls die verder gaan dan simpele ‘jij mag daarheen’ regels.

NGFW of UTM, poteeto of potato? Wat is het verschil? Hier moet ik toch even tijd voor maken. Iemand had bedacht dat ‘Unified Threat Management’ wel heel super veilig klonk. Maar concurrenten die óók nieuwere firewalls wilden bieden vonden dat ze zich moesten onderscheiden. Dus.. Next-Generation Firewall! Dat klinkt nóg superder! De termen worden dwars door elkaar gebruikt terwijl sommige producenten religieus vasthouden aan één van beide benamingen en de verschillen met vreselijk lange teksten onderbouwen. De waarheid is dat de termen UTM of NGFW op geen enkele manier garantie bieden over de features. Vergelijk dus altijd features en niet de benaming. Laat je vooral niet gek maken.

Moderne firewalls hebben geavanceerde ‘threat detection and response’ mechanismen. Zij kunnen op ingenieuze wijze bedreigingen vinden en daar ook dynamisch op reageren. Dat is wat je wil. Een slimme firewall.

Maar waar had ik het ook alweer over? Oh ja! Firewalls tussen segmenten. We hebben dus delen van ons netwerk die we echt niet met de rest willen laten praten, maar toch stiekem een klein beetje wel. Die camerabeelden moet ik kunnen bekijken. Ik moet ze misschien ook kunnen monitoren. Maar verder is er geen enkele verbinding nodig. Een PC die ik in het camera segment koppel, mag echt niet bij mail en andere interne resources kunnen komen. Daarvoor gebruiken we dus die firewall. Hiermee kunnen we erg nauwkeurig zeggen welke apparaten in het ene segment mogen communiceren met welke apparaten in het andere segment. Daarnaast kunnen we die communicatie beperken tot specifieke protocollen en poorten en zelfs bekijken of er virussen worden getransporteerd. Dit geheel gaat nog veel verder, maar daar gaan we het in een later deel van onze blog nog over hebben.

Network Access Control (NAC)

Wat op WiFi-netwerken inmiddels heel normaal is, wordt bij bedrade of bekabelde netwerken nog vaak vergeten: Laten we goed reguleren wie er op ons netwerk mag.

Het is absoluut een feit dat in de meeste organisaties het draadloze netwerk wordt gezien als de grootste bedreiging voor ongewenste bezoekers op het netwerk. De beveiligingsprotocollen voor WiFi zijn daardoor sterk en continu in ontwikkeling. Maar ben ik eenmaal fysiek in een bedrijfspand en ook brutaal genoeg, dan kan ik vaak best een plek vinden waar ik met een UTP kabel kan ‘inprikken’. Als de goden me extra gunstig gezind zijn, is het een poort waar diverse VLAN’s actief zijn. Ik mag dus zelfs kiezen in welk segment ik stout ga zijn! Als consultant, hoor ik heel vaak ‘pak maar een van die poortjes’, vervolgens kan ik zondermeer mijn laptop aan het netwerk koppelen. Niet altijd... Maar wel opvallend vaak. Allemaal leuke, handige toegangspoortjes met helaas iets teveel toegang tot de rest van het netwerk.

Tijdens security audits zijn de bekabelde aansluitingen altijd minstens zo interessant als het WiFi netwerk als het gaat om snelle toegang tot het netwerk. Soms zijn simpelweg alle poorten in het hele pand aangesloten en kan ik zelfs in de lobby gebruik maken van eventuele poortjes in de muur.

Toegangscontrole op het bekabelde netwerk is nog te vaak geen ‘common practice’, dat zou het wel moeten zijn. Toegang tot het netwerk is voor hackers al de helft van het resultaat. Eenmaal binnen, kan het scannen naar kwetsbare apparatuur beginnen. Dit geldt ook voor laptops die van thuis worden meegenomen of een media player die zo leuk is om ook op het werk te gebruiken. Als je de WiFi gebruikers streng indeelt in ‘guest’ en ‘byod’ als de firma de apparatuur niet zelf beheerd, dan moet je die striktheid ook echt aanhouden op het bekabelde netwerk.

Dus NAC to the rescue! Network Access Control of Network Admission Control is een methode waarbij wordt beoordeeld of iemand toegang mag krijgen tot het ICT-netwerk. De voorwaarden kunnen heel simpel variëren van een bekend MAC-adres tot en met het scannen van de apparatuur op virussen voordat toegang wordt verleend. NAC wordt gebruikt in WiFi én bekabelde netwerken. Er is dus geen reden om NAC niet overal in te zetten. Op dit moment is het controleren van wie überhaupt toegang heeft tot ons bedrade netwerk simpelweg iets waar te weinig aandacht voor is. WiFi is open en iedereen en zijn grootmoeder (die grootmoeders zijn best actief) zou er misbruik van kunnen maken. Het bekabelde netwerk... dáár moet je echt je best voor doen om verbinding mee te maken. Althans…,dat is vaak de gedachte. Verander deze mindset, ook je bekabelde netwerk moet achter slot en grendel.

Fysiek toegang – dus ook fysieke beveiliging

Als we dan toch over slot en grendel praten... Neem dit ook letterlijk als het gaat om de beveiliging van jouw IT-netwerk. Bij een slim ingericht netwerk hoort ook slimme fysieke beveiliging.

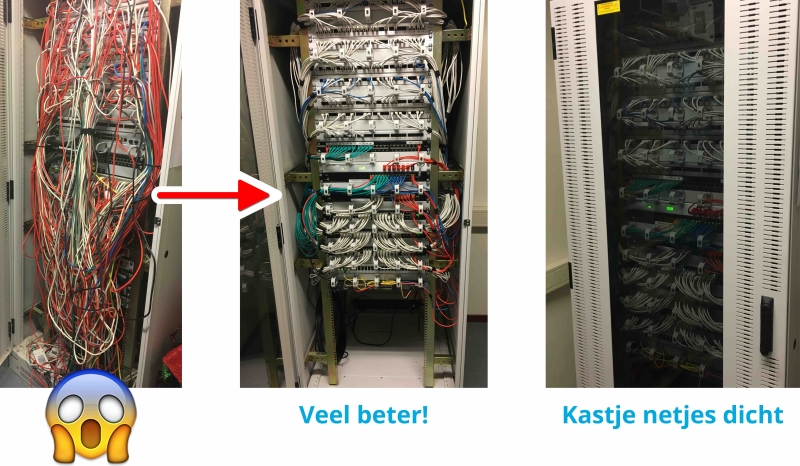

De meeste bedrijven zullen er wel voor zorgen dat hun belangrijkste dataruimtes afsluitbaar zijn. Fysieke toegang tot servers en netwerk apparatuur is voor onbevoegden een absolute no-no. Daarnaast hangen er misschien verspreid in het pand switches. In veel gevallen worden deze apparaten in aparte patch ruimtes opgehangen, ook hier weer netjes voorzien van een slot. In andere gevallen staan ze in een patch kast... Niet zomaar in een beveiligde ruimte, nee, in een kast…. En die kast staat dan in een multifunctionele ruimte… waar meestal schoonmaakmiddelen, kantoorartikelen of administratie opgeslagen staat.

Dat houdt automatisch in dat meer mensen – van andere afdelingen - toegang hebben tot de ruimte waar die switches staan. Zeker als bijvoorbeeld schoonmakers (intern of extern) toegang nodig hebben kan dit een significant risico vormen.

Bij een relatie van ons waren enkele grote dataruimtes vers ingericht. Zoals zo vaak gebeurt, waren niet alle fysieke werkzaamheden afgerond (denk aan o.a. wegwerken van Airco leidingen). Hoewel alle netwerk apparatuur al volop in gebruik was, werd er dus helaas nog werk uitgevoerd waardoor stof en vuil in de ruimte terecht kwam.

Na afloop kwam een schoonmaakploeg de zaak netjes in orde maken. Schoonmakers hebben meestal geen uitgebreide kennis van datacommunicatie. Voor hen zijn het kastjes met apparatuur. Tijdens een van de schoonmaakacties is een schakelaar geraakt van een ‘ding met lampjes’. De persoon die dat gedaan had, kon niet zien dat er iets veranderd was of inschatten dat het kwalijk was. Er waren misschien wat minder lampjes zichtbaar..... Dit bleek een core switch te zijn waardoor een deel van het gebouw niet meer kon werken….

Aandacht voor de patchkast – inrichting en locatie

Je ouders hebben wellicht ooit wel honderd keer gezegd: “Ruim je kamer op!!” Dat geldt ook voor je patch ruimten en serverruimtes.

Het hangt er echt vanaf hoe erg het is als jouw ICT netwerk even ‘plat’ gaan. En..... hoeveel jouw ‘goud’ eigenlijk waard is. Als je heel serieus het netwerk beveiligd en trots kunt zeggen ‘onze organisatie 24x7 moet draaien en gaat nooit ‘down’’, dan is het misschien ook slim om die situaties te voorkomen. Zet op z’n minst die patchkast op het (erg eenvoudige) slot, maar overweeg vooral om er een paar muren omheen te zetten. De bekende ‘patchkast in de bezemkast’ is meer dan een kattenluik. Je hebt eigenlijk gewoon een garagedeur open staan en zo’n beetje iedereen kan naar binnen en naar jouw auto lopen.

Is een firma interessant genoeg voor hackers, dan is een schoonmakers logo op een shirt misschien niet zo’n hoge investering om door deze garagedeur naar binnen te lopen. Tel daarbij op dat dit type patchruimtes vaak meer kabels door elkaar heeft lopen dan het haar van Cher in een orkaan..... Daar is heel eenvoudig een mini PC in te verstoppen waarmee jouw hacker tijd genoeg heeft om op het gemak jouw netwerk te verkennen. Dus ook in deze ruimtes is een vorm van NAC een must. Geen zorgen, op NAC komen we zoals beloofd later op terug.

Zorg dat jouw patchkasten netjes en georganiseerd zijn ingericht en natuurlijk afgesloten voor onbevoegden.

Monitoring – houd je netwerk scherp in de gaten

Je hebt je IT-infrastructuur op een bewuste manier en goed doordacht ontworpen. Neem dan ook de volgende, belangrijke stap. Vaak ontbreekt er nog één belangrijke component... Monitoring.

Denk aan les één: Alles is te kraken. Je moet dus sowieso voorbereid zijn op bezoek van een of meerdere hackers. Kijk eens naar de rest van de wereld. Hoe gaan banken met hun kostbare goud om? Hoe beschermen militaire organisaties hun apparatuur en ‘intelligence’? Overheden? Een logistiek centrum? In de basis doen zij allemaal hetzelfde.

Ze zetten hun ‘goud’ achter slot en grendel en….gaan er vervolgens de hele tijd naar kijken.

Zelfs de meest beveiligde instellingen ter wereld beseffen dat alles te kraken is. Dus houden ze alles in de gaten. Wie er komt en gaat, wat ze doen en wanneer dat allemaal plaatsvindt. Alles wordt nauwlettend in de gaten gehouden en geregistreerd.

Dit doe jij dus ook in jouw netwerk. Alleen ga je iets verder. Als we de metafoor doorzetten, ga je nu ook ieders hartslag meten en bekijk je wat ze eten.

Goede monitoring dient een paar doelen in een ICT-omgeving. Ten eerste houden we in de gaten hoe alle ICT-middelen functioneren.

Wat wordt er met monitoring zoal bekeken? In het heel, heel erg kort:

- Hoeveel CPU, geheugen en andere resources wordt er gebruikt

- Door onze servers, netwerk componenten, storage, databases, etc. etc.

- Het netwerkverkeer

- Gedrag van applicaties

- Eigenlijk alles wat voor jouw organisatie van belang is.

Bij goede monitoring weten we op elk moment met zekerheid te vertellen hoe onze ICT-omgeving functioneert, tot in vrij diepgaand detail.

Een geweldige aanvulling dus op jouw cyber security. Je kijkt naar logging van bijvoorbeeld firewalls, wat laat zien hoeveel enge zaken van en naar het internet geblokkeerd is. Van de endpoints zie je of daar ongewoon gedrag te zien is, dat kan duiden op malware of directe aanvallen van hackers (denk aan b.v. portscans).

Je probeert van alle ICT middelen de logging te verzamelen en waar het even kan met agents nog meer informatie te verzamelen om een beeld te krijgen van de gezondheid op het gebied van de beveiliging van jouw organisatie.

Afwijkend gedrag in allerlei vormen wordt op ingenieuze wijze gedetecteerd en, als het goed is, word je daarvan direct op de hoogte gebracht. Je vindt hier weer prachtige afkortingen als SIEM, XDR, SOAR, MDR en EDR.

In veel gevallen wordt dit gezien en geregeld vanuit een NOC / SOC.

De basis van deze alfabet spaghetti is:

- Verzamelen van security informatie

- Analyse van gedrag

- Melding van security incidenten

- Actie ondernemen om het gedrag in de kiem te smoren

- Alle logging en analyses bewaren

Eigenlijk hebben we het bij dit type monitoring over de digitale variant van de beveiligingsbeambte en zijn camera’s die als ‘last line of defense’ (die Amerikanen weer) probeert om het ergste te voorkomen. Later in deze blog komen we in wat meer detail op security monitoring terug.

Dit roept echter wel een belangrijke vraag op, in ieder geval bij mij. Deze vraag knaagt eerlijk gezegd al best lang aan me en daarom wil ik ‘m ook aan jou stellen:

Zijn we dan niet eigenlijk al te laat? Als we onze digitale camera’s nodig hebben en als ‘ze’ al binnen zijn... Hoe zijn ze dan binnen gekomen? En belangrijker nog, hadden we dat niet kunnen voorkomen?

Deze vraag wordt hopelijk beantwoord in het onderzoek achteraf. Forensisch onderzoek wordt niet alleen in misdaadseries maar ook bij ons gedaan. We kijken naar de logging van onze vrienden met de vele afkortingen en gaan proberen te achterhalen wie de deur op een kier heeft laten staan. Maar dat is achteraf. En achteraf is.... Iets waar een vriendin van me een hele mooie uitdrukking voor heeft. Iets met kijken naar een koe vanaf een bepaalde hoek.

Achteraf willen we voorkomen. Achteraf is het terugzetten van back-ups, downtime en verlies van productiviteit. Achteraf kan ons flink geld kosten. Daarom willen we slim zijn. Echt slim zijn. En ook daar komen we later in deze blog nog in meer detail op terug.

Conclusie tot nu toe – de tussenstand

Wat hebben we tot nu toe gezien?

Alles is te kraken en daar moeten we op voorbereid zijn. Natuurlijk gaan we dat ook doen, maar hoe? We hebben in ieder geval goede back-ups nodig. Back-ups die werken. Daarnaast hebben we een plan nodig. Wat willen we beschermen en hoe ver willen, nee moeten we daarin gaan?

In ieder geval ontwerpen we ons netwerk op een slimme manier. Kijkend naar veiligheid, creëren we een zo klein mogelijke ‘attack surface’:

- Segmentatie van het netwerk

- Delegatie - niet iedereen mag alles en liefst zo min mogelijk

- Firewalling

- Endpoint protection

- Network access control

- Fysieke beveiliging

- Monitoring

Bekijk ook onze andere IT Security blogs. Daarin duiken we op sommige onderwerpen nog wat dieper in en bekijken we hoe het nóg wat beter met jouw IT Security kan.

Bekijk ook de rest van onze IT Security Blog reeks

Volg de LinkedIn page van Procyon Networks en vind wekelijks waardevolle informatie over cybersecurity en netwerktechnologie op jouw tijdlijn.